7

Apr

At the beginning I want to inform all my blog readers this post is in polish language because it refers to the situation in Poland.

Na wstępie chciałbym zaznaczyć, że czuję się osobą kompetentną do napisania poniższej analizy. Dla osób, które nie mają zielonego pojęcia, kim jestem przedstawię swój skrócony życiorys zawodowy. Pracuje w branży bezpieczeństwa informatycznego od 2004 roku. Moimi pracodawcami były takie firmy / instytucje jak Hispasec (pracowałem razem z Gynvael Coldwind, Mateusz ‘j00ru’ Jurczyk, Marcin ‘Icewall’ Noga), Europejska Organizacji Badan Jądrowych w Szwajcarii (m.in. pracowałem przy projektach zabezpieczania i rozwijania technologii GRID (np. WLCG, EGEE) oraz projektów takich jak LHC i zajmowałem się m.in. hardeningiem jądra systemu Linux na potrzeby owej organizacji), wykonywałem pentesty i byłem konsultantem dla sporej liczby banków w Polsce jak i za granicą. Byłem architektem bezpieczeństwa w jednym z największych banków inwestycyjnych. Wrocławskie Centrum Sieciowo-Superkomputerowe również dało mi możliwość pracy i uczestniczenia w ciekawych projektach naukowych gdzie starałem się dołożyć swoją cegiełkę bezpieczeństwa. Obecnie pracuje dla Microsoftu w teamie MSRC (grupa Detection & Defence), wcześniej byłem w teamie Science. To tak w dużym skrócie, ponieważ nie jest to temat owego wpisu.

Chciałbym również zaznaczyć, że nie jestem lingwistą, nigdy nie byłem, oraz jestem świadom tego, że popełniam wiele błędów ortograficznych jak i gramatycznych. Nie jest to odpowiednie miejsce na wypominanie mi tego typu pomyłek, ponieważ zaznaczam, że nie jest to nijak związane z tematem, który chcę tutaj poruszyć. Jeżeli masz jakieś kompleksy lingwistyczne to udzielaj się na forach językowych bądź przeprowadzaj konsultacje z prof. Miodkiem. Nie bardzo mnie to interesuje – więc nie wylewaj tu swoich żali językowych.

W sobotę (6 kwietnia) miała miejsce nietypowa sytuacja. Otóż bardzo popularny serwis informacyjny (nie techniczny) niebezpiecznik.pl został pośrednio “zhackowany” (świadomie używam cudzysłowu). Otóż z technicznego punktu widzenia, cytując w/w serwis:

“(…) nikt nie przełamał zabezpieczeń Niebezpiecznika, ale włamał się na serwery jednej z firm, z którą współpracujemy i do której to (nie tylko my) odwołujemy się poprzez załączenie skryptu (…)”.

Konsekwencją tego działania było automatyczne przekierowanie na stronę Pastebin zaraz po załadowaniu się serwisu. Zostało to natychmiast zauważone przez polską społeczność internetowa i całe zdarzenie stało się bardzo medialne. Taka sytuacja wynika z wielu czynników. Otóż niebezpiecznik.pl jest blogiem/serwisem niezwykle popularnym. Właśnie ze względu na swój informacyjny (nie techniczny) charakter. Serwis stał się na tyle popularny, że często jest cytowany w mediach głównego nurtu. Zarówno na stronach internetowych jak i poza nimi.

Dodatkowo ekipa projektu niebezpiecznik.pl (w szczególności jego twórca Piotr Konieczny) organizuje wiele szkoleń (płatnych) z zakresu bezpieczeństwa (rożna tematyka). Sprzedaje usługi związane z bezpieczeństwem (testy penetracyjne, audyty, consulting), oraz często jest zapraszany na konferencje gdzie prowadzi wykłady.

Wyżej wymienione czynniki spowodowały swoistą “eksplozję emocji” na temat zaistniałej sytuacji. Jak to się ma do wizerunku serwisu samego w sobie? Swoiste “guru” bezpieczeństwa oraz “wpadka” ze “zhackowanym” serwisem? Dodatkowo strona, na którą było przekierowanie zawierała kontrowersyjny “manifest”. Znajduje się w nim wiele krytyki oraz kontrowersyjnych wniosków.

Moim celem nie jest analizowanie tego manifestu, ani szukaniu potwierdzenia czy też zaprzeczenia postawionych tez, lecz analiza faktu “podważenia społecznego zaufania” do serwisu. Chciałbym się skupić na czymś zupełnie innym. Na czymś, co mnie, jako osobę, która stara się trzymać od tego typu gierek (tak, to są wg mnie gierki) z daleka. Chodzi mi o próbę zbagatelizowania zaistniałej sytuacji przez twórców serwisu i nie przedstawieniu, jakie mogłyby być potencjalne (i zarazem poważne) skutki dokładnie tego ataku. To, że autorzy ataku ich nie zastosowali, lecz wykorzystali do pokazania światu swojego manifestu w cale nie jest wystarczającym powodem by minimalizować zaistniałą sytuację!

Skutki ataku

Z punktu widzenia końcowego użytkownika, (czyli zwykłego zjadacza chleba, który odwiedza stronę niebezpiecznik.pl) atak miał takie same skutki jak podmiana strony, czy tez idąc dalej, takie jak atak na serwery DNS. Otóż użytkownik w konsekwencji odwiedził nie ten zasób, który chciał, pomimo że spełnił wszystkie wymagane od niego, z punktu widzenia bezpieczeństwa, zalecenia. Otóż użytkownik NIE BYŁ zainfekowany żadnym złośliwym oprogramowaniem (rootkit / malware), miał prawidłowo poustawiane serwery DNS, prawidłowo wpisał domenę (nie było żadnych literówek, czy też przekłamań bajtów/bitów nawet z tak abstrakcyjnych przyczyn jak promieniowanie kosmiczne). Z tych właśnie powodów użytkownik UFA odwiedzonym zasobom. Pomimo tego, zaufanie zostało złamane i całkowicie inne treści zostały przesłane. Atakujący wybrał proste i niegroźne dla użytkownika przekierowanie na jego manifest, ale wcale nie musiał tego zrobić. Mógł być bardziej złośliwy…

Z mojego punktu widzenia, poważna sytuacja jest, tak na prawdę bagatelizowana. Czy w sytuacji, gdy ktoś podmieni wpisy w DNS (tudzież wykona udany atak DNS Poisoning) również będziemy mówić o niegroźnej sytuacji, jeśli wpisy w DNS również przekierują na manifest w serwisie Pastebin? Jeśli ktoś przełamie zabezpieczenia serwera (nie ważne czy zdobędzie konto administratora czy nie) i podmieni stronę fizycznie na serwerze, która będzie przekierowywać na manifest w serwisie Pastebin, również będziemy bagatelizować? Czy też nawet porównując absurdalnie do ataków typu phishing (absurdalnie, ponieważ w atakach typu phishing zazwyczaj potrzeba zmusić użytkownika do wykonania specyficznej operacji, w tym ataku wszystko było automatyczne), które przekierują na Pastebin z manifestem też to zbagatelizujemy? Otóż wg mnie NIE! Konsekwencje wszystkich z wyżej opisanych ataków są dokładnie takie same! Użytkownik łączy się z serwerem z “czystej”, niezainfekowanej maszyny, prawidłowo wpisuje domeny i prawidłowo inicjalizuje połączenie, w każdym z w/w ataków otrzymałbym inną treść niż spodziewana…

W takim razie, jeśli nie przekierowanie na Pastebin, to co?

Otóż atakujący miał ogrom możliwości. Ponieważ serwis niebezpiecznik.pl jest serwisem niezwykle popularnym, naturalną rzeczą jest zaatakowanie wszystkich jego użytkowników. Można to zrobić na różne sposoby. Atakujący mógł wstrzyknąć kod JavaScript, który serwowałby nieznane ataki na aplikacje (0day) np. Java, Flash, etc i wówczas taki exploit po udanym ataku może ściągnąć złośliwe oprogramowanie (rootkit / malware) i zainstalować na maszynie ofiary. Taki scenariusz ataku nosi nazwę drive-by-download i jest dość popularny właśnie ze względu na zaufanie, jakie mają serwery wśród użytkowników. W ciągu paru sekund taki scenariusz mógłby stworzyć niezły botnet z komputerów użytkowników odwiedzających serwis niebezpiecznik.pl. Nie ma tu żadnej różnicy, jaką metodą byłby serwowany złośliwy kod JavaScript. Każdy z opisywanych ataków (włączając ten, który dotyczył serwisu niebezpiecznik.pl) miałby ten sam skutek!

Inny scenariusz, który mógłby zaistnieć, to stworzenie dokładnej kopi 1: 1 serwisu niebezpiecznik.pl na kontrolowanej przez atakującego maszynie i tam przekierować odwiedzających. Również takie działanie ma ogromne konsekwencję! Ponieważ strona jest całkowicie i w każdym detalu kontrolowana przez atakującego, więc mógłby na przykład podmienić przycisk “like” facebook’a w taki sposób by przekierowało na fałszywą stronę logowania do serwisu facebook i ukraść dane z formularza logowania. Oczywiście są różne inne opcje wykorzystania tej sytuacji – ten jest jednak najbardziej obrazowy dla szarego użytkownika.

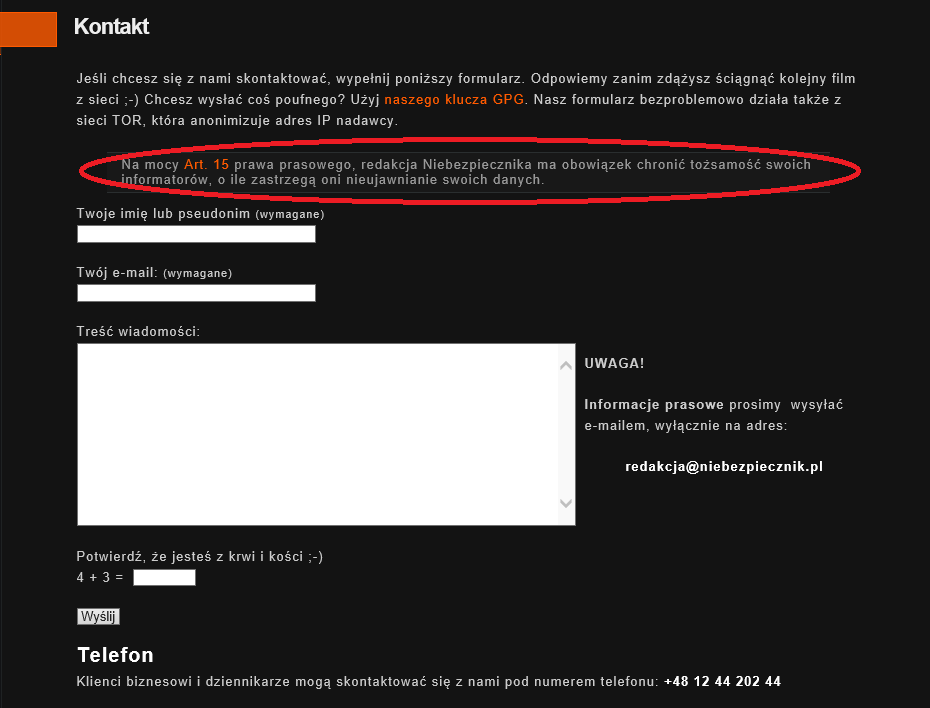

Innym wartościowym atakiem jest zaatakowanie odnośników na stronie niebezpiecznik.pl., Jakie? Przyjrzyjcie się odnośnikowi “Kontakt”, “Audyty & Pentesty” oraz “Reklama”. Najpierw “Kontakt”:

Serwis informuje, że potrafi chronić tożsamość swoich informatorów. Jeżeli przekierujemy połączenie na stronę całkowicie kontrolowaną przez atakującego, wówczas można stworzyć 1: 1 kopie tego formularza, który wysyłałby wszystkie informacje do atakującego zamiast do serwisu. Wówczas informator myślałby, że jest chroniony przez serwis niebezpiecznik.pl, a w konsekwencji nic takiego nie miałoby miejsca. Tylko w kwestii atakującego byłoby to, czy poinformować serwis, że takie zgłoszenie było (poprzez forwardniecie tego, co przechwycił) czy tez nie. A komu on te dane by ujawnił, to już decyzja atakującego.

O wiele gorsza sytuacja mogłaby zaistnieć w pozostałych odnośnikach. Najpierw “Audyty & Pentesty”:

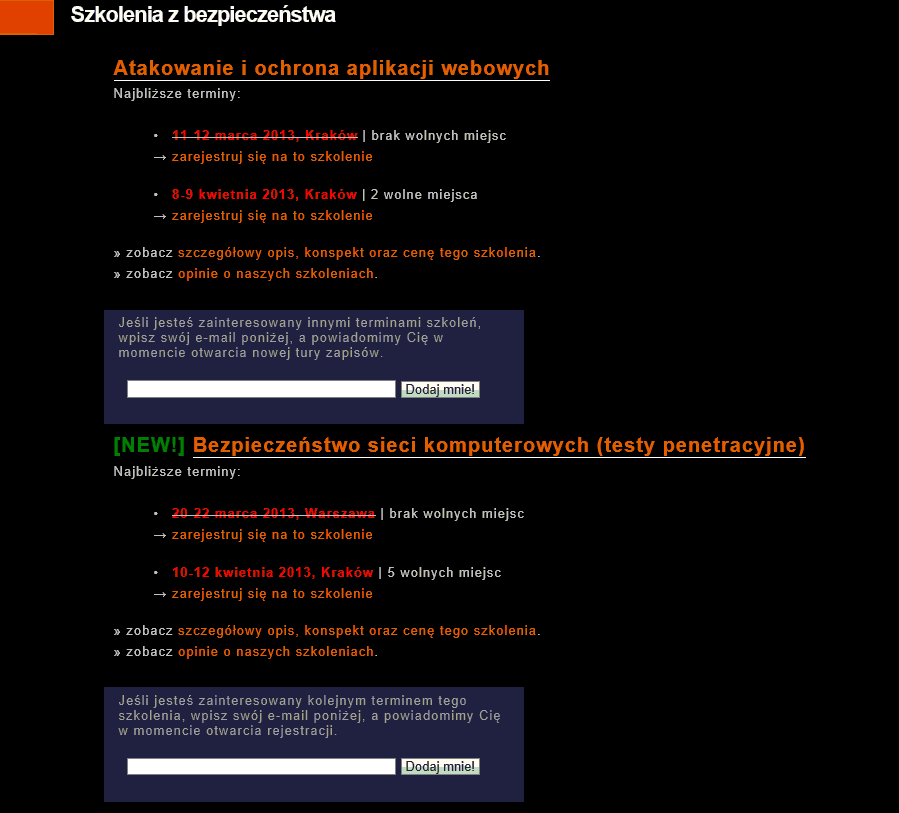

Mając kontrole nad tym formularzem, atakujący miałby możliwość wykradzenia wszystkich potencjalnych klientów serwisowi niebezpiecznik.pl. Przechwytując takie dane i informacje o chęci uczestnictwa w szkoleniu, można przedstawić konkurencyjną i lepszą (finansowo) ofertę, oraz przy okazji zrobić czarny PR dla serwisu, że firma sprzedająca usługi bezpieczeństwa nie potrafi zadbać o swoje własne. Takie działanie miałoby katastrofalne skutki dla serwisu niebezpiecznik.pl. De facto takie samo zagrożenie istnieje dla zakładki “Szkolenia”:

Mało tego, występują tutaj komentarze od zadowolonych klientów. Kontrolując tę stronę, można również zastosować czarny PR i opublikować wpisy niekorzystne serwisowi.

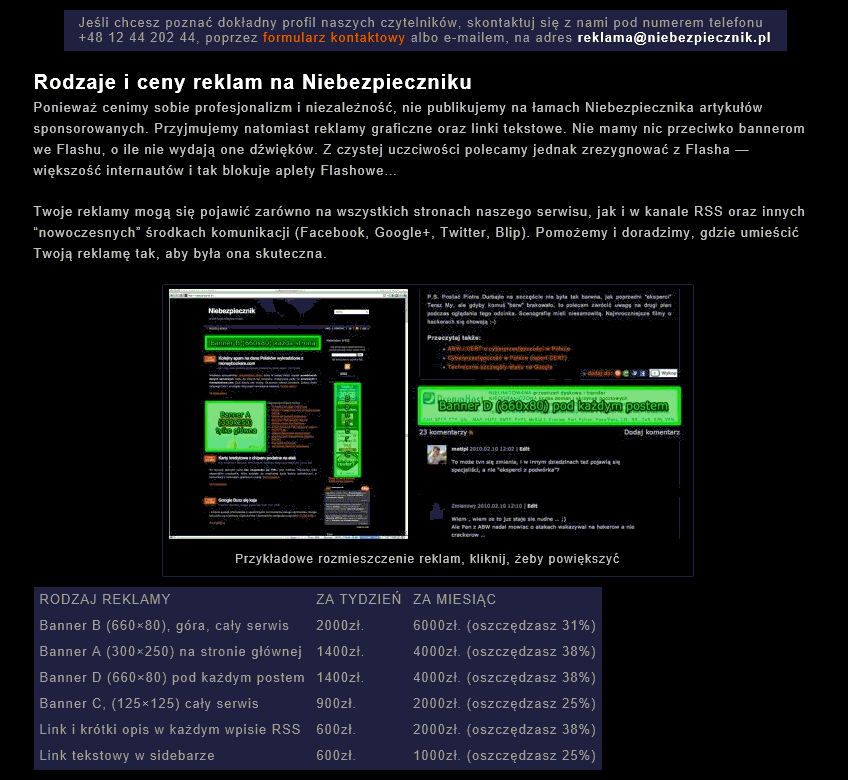

Jeżeli chodzi o odnośnik “Reklama”:

Atakujący mógłby zrobić psikusa poprzez podmianę cennika oraz adresu email kontaktowego na całkowicie arbitralny…

Nie muszę wspominać, że jeśli była możliwość stworzenia niewidzialnego <iframe> na oryginalnej stronie niebezpiecznik.pl i “przesłonić” oryginalne przyciski, wówczas atak mógłby być praktycznie niezauważony przez długi czas i byłby tragiczny w skutkach dla serwisu.

Dlaczego powstał ten wpis? Jaki miał cel?

Nie mam nic przeciwko serwisowi niebezpiecznik.pl ani jego właścicielowi (Piotrowi). De facto znamy się i kojarzymy. Nie mam zamiaru oceniać manifestu, który został zamieszczony, ani samej przyczyny ataku. Nie mniej jednak próba bagatelizowania zaistniałego problemu z mego punktu widzenia jest niewłaściwa. Miedzy innymi z tego względu, że osoby nieobeznane w temacie mogą sobie nie uświadamiać, jakie potencjalne skutki może nieść nawet taki atak, jaki dotknął serwis niebezpiecznik.pl. Jest to o tyle zgubne, że takie osoby mogą uwierzyć w to, że tak naprawdę nic się nie stało i nigdy nie będą na to uczulone. Takie zachowanie jest błędne! Atak miał miejsce i wg mnie mógł mieć bardzo wymierne i poważne skutki (zarówno finansowe dla serwisu niebezpiecznik.pl). Dodatkowo na samym początku tytuł wpisu na serwisie (niebezpiecznik.pl) poruszający zaistniały atak brzmiał następująco:

“Dołączyliśmy do grona największych :-) -- Niebezpiecznik.pl –“

W treści postu było ewidentne bagatelizowanie zaistniałej sytuacji i próba uwypuklenia, że nie zostało nic złamane po stronie serwera niebezpiecznik.pl i nie są oni za nic odpowiedzialni w tej sytuacji. Jednak prawdopodobnie po paru nieprzychylnych komentarzach na serwisach społecznościach temat postu został zmieniony na:

“Mogło być gorzej, czyli zastanów się do których skryptów się odwołujesz”

Natomiast w treści postu został dodany element humorystyczny:

“Można dowcipnie powiedzieć, że dołączyliśmy do grona najlepszych ;)”

Została więc ewidentnie zmieniona retoryka wypowiedzi, natomiast dalej nie zauważyłem merytorycznego wyjaśnienia potencjalnych skutków ataku, a jedynie zmniejszenie uwypuklenia bagatelizowania problemu.

Właśnie merytoryczne wyjaśnienie potencjalnych skutków jest jedyną przyczyną napisania tego długiego postu. Jeszcze raz chcę podkreślić ze nie mam nic przeciwko opisywanemu serwisowi…

Ps. Cytat kolegi na temat postu w serwisie niebezpiecznik.pl poruszający włamanie:

“Dostałem dziś w pysk dołączając tym samym do grona najlepszych, którzy dostali kiedyś w pysk: Mike Tyson, Andrzej Gołota, Evender Holyfield i sam Muhammad Ali.”

Pozdrawiam,

Adam ‘pi3’ Zabrocki

Comments

Leave a Reply

Michal on 04.07.2013

Ale z tego co pamietam i co potwierdza google cache niebezpiecznik nie mial w kodzie stron z formularzami zalaczanych zewnetrznych skryptow ani helionu ani adtaily, ktorykolwiek z tych firm zostala zhackowana.

mozna of course przyslaniac tresci zaczynajac od glownej i probowac podmieniac urle prowadzace do podstrony np “kontakt” … mozliwosci to overlay [minus: brak zmiany adresu] albo redirect , ale wtedy user bedzie na innym adresie a nie na domenie niebezpiecznika a kontrola gdzie sie wprowadza dane to jednak nie jest zadanie dla serwisu tylko imho wprowadzajacego

w twoim poscie brakuje mi rad jak sie przed tego typu rzeczami uchronic. na niebezpieczniku pisza nie linkowac do innych po skrypty, ale wiadomo ze kazdy no prawie kazdy linkuje chocby do googel analytics , co moge zrobic zeby google mnie nie zhaczylo ? ;]]]

Wampiryczny blog on 04.07.2013

Się porobiło…

Na początek dwa materiały poglądowe: Niebezpiecznik: Mogło być gorzej, czyli zastanów się do których skryptów się odwołujesz, pi3 blog: Niebezpiecznik.pl hacked, Ja tylko chciałem przypomnieć, że już dawno, dawno temu zwracałem uwagę, że wpuszcza…

yetizly on 04.07.2013

pi3 , ale ty robisz to samo co niebezpiecznik … i narazasz sie dokladnie na to samo co opisales ;> twoj blog ta podstrona odwoluje sie i laduje zasoby z:

1) stats.wordpress.com

2) pixel.quantserve.com

3) edge.quantserve.com

???

yeti on 04.07.2013

cos nie pojawiaja sie komeentarze wiec jeszze raz pisze

pi3 ale twoj blog robi dokladnie to co zarzucasz niebezpiecznikowi laduje zasoby z zewnetrznych domen narazasz sie wiec na to samo co opisales ;]

u mnie widac 3 domeny btw z czego jeden zasob to js

lano on 04.07.2013

+1

albatroz on 04.07.2013

Według mnie właściciel serwisu Niebezpiecznik, wcale nie zbagatelizował tego ataku. Pisząc “Dołączyliśmy do grona największych :-)” chce pokazać wszystkim odwiedzającym, że poradził sobie z atakiem, że to było proste, łatwe, że dał radę wszystko naprawić. Można powiedzieć, że taki nagłówek był mało skromny a nawet posłużył jako reklama. Gdyby napisał coś w formie powyższego artykułu, Niebezpiecznik straciłby na zaufaniu, może nawet na popularności, bo pisanie, że “mogliśmy zostać całkowicie zhackowani, dane użytkowników mogły zostać ujawnione itp.” byłoby jak postrzelenie się w nogę. Myślę, że to oczywiste. Dlatego wątpię aby nastąpił podobny atak na ten serwis, gdyż założyciel na pewno wyciągnął z tego wnioski. Każdy uczy się na błędach, tym razem Pan Konieczny miał szczęście. Pozdrawiam

pi3 on 04.07.2013

@Michal: Zgadzam sie, ze user ma mozliwosc zauwazenia zaistnialego przekierowania. Jednak serwis jest odwiedzany przez setki ludzi, ile z nich dokladnie sprawdza wszystkie adresy ktore lataja? Dalej target bylby spory… Co do zabezpieczen, przeczytaj wpis Wampirycznej zalogi – kolejny komentarz 😉

@yetizly: Nie pojawiaja sie, jesli ich nie zaakcpetuje – zwykla ochrona przed spamowaniem. Mieszkam w innej strefie czasowej (PST) wiec dopiero fizycznie mam mozliwosc to zrobic 🙂 Nie pisalem, ze ja tego nie robie – nie o to mi chodzilo w poscie…

@lano: Dzieki 🙂

@albatroz: Jednak jestem zdania, ze lepiej postawic na rzetelnosc, wowczas malo kiedy na tym sie straci…

Marek Roj on 04.08.2013

po 1 – zmień czcionkę na jakąś bezszeryfową, bo nie da się tego czytać. Kontrast też pozostawia wiele do życzenia (ciemna czcionka na ciemnym tle?)

po 2 – skoro piszesz coś publicznie, to znaczy, że masz nadzieję, że ktoś to przeczyta. Trzeba być skrajnym ignorantem i po prostu niekulturalnym człowiekiem, żeby pisać, że wiesz że nie umiesz pisać, ale masz to gdzieś.

po 3 – skoro już piszesz, to pisz treściwie… przez połowę artykułu piszesz o tym o czym nie będziesz pisał i dlaczego tego nie zrobisz…

pi3 on 04.08.2013

@Po 1: Ta wydaje mi sie OK 🙂 Lubie ja, tak jak uzywany theme – kwestia gustu 🙂

@Po 2: Nie zdawalem sobie sprawy, ze post bedzie tak popularny. Z doswiadczenia jednak wiem, ze jesli ludzie nie maja do czego sie przyczepic to wypominaja bledy jezykowe. W konsekwencji zamiast merytorycznej dyskusji jest walka o literki, przecinki, itd. Dla mnie nie ma to zadnego sensu – jezeli jest to dla Ciebie przejaw ignorancji I braku kultury to masz prawo tak sadzic 😉

@Po 3: Jest to bardzo wazne. Jezeli tego bym nie zrobil, znalazli by sie tacy, ktorzy atakowali by mnie, ze jestem zawistny, zazdrosny, Bog wie co jeszcze… zastosowalem tu z gory przewidziana obrone przed atakami. Zarowno w tym punkcie jak I w poprzednim (ortografia, gramatyka).

Ps. Wybacz, ze nie uzywam polskich literek, ale akurat na tym sprzecie, z ktorego wlasnie pisze, nie mam ich zainstalowanych (nie moj sprzet, nie moge doinstalowac).

Tomba on 04.08.2013

Tekst mi się podobał, a oprawa wizualna blogu nadaje mu specyficzny klimat. Bardzo ciekawy artykuł. Musiałem podzielić się swoimi odczuciami, żeby zrównoważyć powyższe komentarze i żeby autor wiedział, że odwalił kawał dobrej roboty opublikowaniem postu.

pi3 on 04.08.2013

@Tomba: Dzieki bardzo za mile slowa 😉

Infern0_ on 04.08.2013

Szacun za odważny i sensowny tekst.

+2

friend on 04.08.2013

pi3, lubię Ciebie i Twoje publikację. Tą też. Ale chciałem byś wiedział, że skupiłeś swoje żale na: “Moim celem nie jest analizowanie tego manifestu[…] lecz analiza faktu “podważenia społecznego zaufania” do serwisu.” i chyba bardziej na tematyce “co by było gdyby”, niż na faktach. A fakty są takie, że nie ma żadnego ‘co by było gdyby’, bo oni zareagowali tak szybko, jak szybko pojawił się redir na pastebina. Dlatego nikt nie ucierpiał, żadne konta, lajki na fejsbuku, czy prywatne komputery użytkowników nie zarażone malware/trojanami. Czy to nie zasługuje na uwagę i uznanie? Dlatego ton artu na nb jest ‘bagatelizujący problem’, ale mimo to, rzetelnie tłumaczący konsekwencje. Co do Twojego artu – jest bardzo techniczny i wnikliwy, jednak traktuję go jako dodatek do całej sytuacji, uzupełnienie tematu, niż atak/wytykanie błędów ekipie niebezpiecznika.

Frędzel on 04.08.2013

Drodzy Państwo, może mnie ktoś uświadomi, bo ja niewyksztalcony jestem cham i nie rozumiem:

“Atakujący mógłby zrobić psikusa poprzez podmianę cennika oraz adresu email kontaktowego na całkowicie arbitralny.”

Co to są arbitralne cenniki czy też adresy email?

zaq on 04.08.2013

zgadzam się z użytkownikiem albatroz – pewnych rzeczy po prostu się nie robi, przyrównując to do producenta czekolady- co innego gdyby napisali o sobie, że “nastąpił błąd w produkcji -jedna partia mlecznej poszła bez cukru, przepraszamy” – potem można się bawić w jakiś PR w stylu “każdemu kto znajdzie taką czekoladę obiecujemy 10-pack mlecznej” – da się z tym jakoś walczyć, coś z tym zrobić

ciągnąc tą cukierniczą analogie dalej – i zwracając się do autora bezpośrednio – wymagasz od nich, żeby napisali, że po fabryce biegały szczury a jeden z pracowników wypróżnił się do głównego zbiornika z mlekiem

na wstępie przeczytałem o stopniu kwalifikacji – no – ja jestem laikiem jeśli chodzi o zabezpieczenia ale jeśli dobrze zrozumiałem całą historie, to ktoś włamał się na serwery firmy współpracującej z niebezpiecznikiem (obstawiam, że większej niż niebezpiecznik; o większym kapitale, sztabie IT i co tam jeszcze jest potrzebne do bezpieczeństwa) -a ponadto ten ktoś zrobi to dlatego, że zabezpieczenia tej 3ciej firmy były łatwiejsze do obejścia niż zabezpieczenia niebezpiecznika – dobrze to rozumiem, czy coś pokręciłem?

pi3 on 04.08.2013

@friend: Dzieki 😉 Co do dalszej czesci komentarza, to nie do konca sie wlasnie z tym zgadzam. Szybka reakcja byla m.in. wynikiem bardzo widocznej formy skutkow ataku jakim byl redirect. Wlasnie chcialem sie udowodnic ze nie koniecznie tak musialo byc i wowczas konsekwencje moglby byc wrecz tragiczne dla odwiedzajacych serwis.

@Frędzel: Language barrier 🙂

@zaq: Wymagam jedynie rzetelnosci, a nie “nic sie nie stalo”. Wrecz przeciwnie, stalo sie i to nie malo. Zreszta niebezpiecznik zrobil update swojego postu gdzie dokladnie dopisal ze moglo sie stac to co tu dokladnie przedstawilem. Wiec jednak da sie 🙂 Co do scenariusza +/- dobrze rozumiesz 🙂

zaq on 04.08.2013

wypadało by zapewne napomknąć, że do artykułu niebezpiecznika się pofatygowałem po przeczytaniu Twojej wypowiedzi i jego wersje z przed popołudnia 08.04 nie są mi znane- ale ja w sumie nie o tym

cytując dzisiejszą wersje niebezpiecznika:

“Warto podkreślić, że “ofiarami” takiego tricku stać może się każdy, […] o ile ktoś włamie się na serwery Google i dopisze do tych plików jedną, złośliwą linijkę.”

no – ok, przyznaje, że jest to “trochę” nadmuchane (jak już się znajdzie ktoś kto się swobodnie włamuje do google to już w ogóle nie wiadomo jakie zabezpieczenia by go powstrzymały) – ale zdecydowanie twierdze, że jest to znacznie bardziej dyplomatyczne od zaproponowanej przez Ciebie wersji (patrz: przykład z czekoladą 🙂 )

mam nadzieje, że ten +/- którym oceniłeś moje zrozumienie był raczej w stronę plusa -jeśli tak to moja ogólna konkluzja wygląda tak, żeby dobrać się do małego niebezpiecznika ktoś włamał się do dużo większego(od nich) gracza, podmiot ten obsługuje nie tylko niebezpiecznik-a, jednak goście wyraźnie napisali, że to całe informatyczne voo-doo dotknęło tylko jednego kontrahenta – witrynę niebezpiecznik.pl – to chyba dobrze o nich świadczy – no, ok – przez paręnaście min (wg ich artykułu) zostali zhackowani, ale to trochę jakby wykończyć ekonomie Warszawy, żeby finansowo załatwić jednego konkretnego Warszawiaka

zaq on 04.08.2013

…ps: całe moje założenie opieram na jednej z tych prawd objawionych zabezpieczeń komputerowych – że nie ma takiego zawodnika…

Tostos on 04.08.2013

Znam pana Koniecznego ze studiow, ktorych chyba nie skonczyl, bo byl w rownoleglej grupie. Technicznie dziwie sie, ze ludzie daza go jakim kolwiek zaufaniem, tymbardziej ci co zlecaja mu pantesty i chodza do niego na techniczne szkolenia. Z drugiej strony ciesze sie, ze ma gadane i przykuwa uwage ludziom do tak waznego tematu jak bezpieczenstwo w sieci.

Lukasz on 04.09.2013

+ za obiektywne spojrzenie na ten temat i rzetelny opis calej sytuacji 😉

Podejrzewam, ze wielw osob poczulo jakis niesmak gdy przeczytali w jak humorystycznym stylu niebezpiecznik podszedl do teog ataku..

pi3 on 04.09.2013

@zaq: Poruszasz wiele kwesti… Po pierwsze atakowanie serwerow posrednich a nie bezposredni target jest bardzo popularne I wrecz naturalne. Wszystko opiera sie na mozliwych wektorach atakow. Jesli wektorow jest malo – bo serwer nic nie udostepnia, to trzeba znalezc taka furtke by pomimo tego jednak osiagnac swoj cel. Jesli ktos wylaczyl komputer, ktory atakujesz, to znajdz sposob zeby ktos go wlaczyl (I pewnie nie bedzie to wlasciciel). Nie jest to nic nienaturalnego. Dobrzy pentesterzy o tym wiedza. Jak mozesz podejrzewac jesli jakis glowny I popularny zasob jest wystawiony na swiat, to moze byc celem wielu atakow, temu jego zabezpieczenia zazwyczaj beda na wysokim poziomie. Zasoby posrednie juz nie koniecznie.

Po 2 kwestia wykrywalnosci ataku, tak jak pisalem w poscie, atakujacy mogliby zostac nie wykryci bardzo dlugo, poprzez praktycznie zerowa ingerencje w funkcjonowania strony, oraz stworzenia np niewidocznej przeslony jakiegos odnosnika. Malo tego ten odnosnik moglby automatycznie wracac na strone niebezpiecznika po zrobieniu tego co ma zrobic I wowczas ciezko by bylo wykryc zmiany domeny w przegladarce. Oczywiscie dalej mozna to wykryc – np patrzac jakie zapytania lataja, ale atak moglby wowczas byc o wiele dluzszy zanim ktos by to zauwazyl. Inna sprawa ze serwujac jakies exploit packi dobrze dobrane moznaby bylo nic nie zmieniac, nic nie przeslaniac, ani nic nie przekierowywac poprostu sprawdzic czy wystepuje podatna wersja oprogramowania u odwiedzajacego serwis uzytkownika I tylko w takim przypadku sciagnac dodatkowy kod ktory zaatakowalby I zainstalowal rootkita na komputerze ofiary. Taki atak bylby widoczny tylko na wybranej grupie uzytkownikow I bylby bardzo cichy. Oczywiscie dalej mozna wykryc np czytac kazdy kawalek kodu pochodzacy ze strony. Ile osob to robi? Szczegolnie na stronach nie jako ‘zaufanych’ ?

@Infern0_: Dzieki 😉

@Tostos: Ciekawe 🙂

@Lukasz: Dzieki 😉

tomek on 04.09.2013

Witam,

Uważaj, bo pewnie teraz niebezpiecznik.pl wyśle w Twoją stronę odnogę zbrojnej gwardii zajmujących się bezpieczeństwem w sieci, ale tym razem od strony włamu na Twoją stronę.

Pozdrawiam 🙂

argothiel on 04.09.2013

Niebezpiecznik pokazuje, jak sobie radzić z atakiem. W tym wypadku od razu przyznają się do błędu, wyciągają wnioski na przyszłość, jednocześnie bagatelizując problem. Mało etyczne – ale skuteczne.

cx on 04.10.2013

Adam, Polacy mają taką mentalność, że lubią proste, nieskomplikowane i kompromitujące firmy teksty. Ja olałem polska prasę z prostego powodu. Co trzecia ważna informacja, trafia do polski. Nie licz, że w polskich gazetach znajdziesz takie pączki jak na FD czy OSS. Bo kto je zje? 100 osób? el0 ;]

zadbany18 on 04.10.2013

> wyciągają wnioski na przyszłość

frame-src plusone.google.com \

http://www.wykop.pl \

http://www.facebook.com \

http://www.youtube.com \

\

style-src ‘self’ \

static.ak.fbcdn.net \

static.ak.facebook.com \

static.ak.connect.facebook.com

Jak włamano się na mojego bloga i co z tego wynikło | zarabianie-na-blogu.pl on 04.10.2013

[…] ofertę sprzedaży czegoś fajnego za złotówkę i na przykład zbierać dane kart kredytowych. Podobne mogły być efekty włamania na niebezpiecznika, choć redakcja jakoś kompletnie ten temat […]